BitLocker - snadné šifrování disků ve Windows Vista

Šifrování pevného disku je základní věc pro kohokoliv, kdo chce chránit svoje data před nepovolanými osobami. Dříve jsem používal PGP Desktop s Whole Disk Encryption, částečně použitelný je i TrueCrypt (ten ovšem neumí šifrovat bootovací disk, registry, atd.), ale ve Windows Vista x64 Ultimate jsem přešel na vestavěný BitLocker.

Šifrovat disk je absolutní nutnost pro notebook, který může být snadno odcizen, ale smysl to má i pro desktopová PC.

BitLocker je výborný systém. Je velice snadný na používání, je mimořádně rychlý (nijak viditelně nezpomaluje PC), disponuje solidní příkazovou řádkou a dobrou možností recovery dat. BitLocker používá AES-128 či AES-256 šifru s difuzorem, šifrovací klíč může být uložen na USB disku či v TPM modulu s PINem (popřípadě v kombinaci, což je nejbezpečnější).

Jak BitLocker funguje

BitLocker je standardně schopen šifrovat celý bootovací disk. Dodává se s utilitou nazvanou Nástroj BitLocker Drive Preparation Tool, která umí automaticky defragmentovat systémový disk, zmenšit jej o 1.5GB, udělat z tohoto volného místa nový oddíl (defaultně mu přiřadí písmeno S:), a na něj nakopíruje bootovací soubory pro Windows Vista. Celý hlavní oddíl (C:) je poté zašifrován.

Šifrovat můžete i více disků, ale je pro to nutné použít příkazovou řádku, grafické rozhraní funguje jen na hlavní bootovací disk (ve Windows Vista SP1 má být klikací grafické rozhraní doplněno i pro další disky, ale to není podstatné, funguje to i dnes).

Výhoda šifrování celého disku, oproti EFS šifrování obsahu souborů (které bylo již ve Windows XP) je v tom, že není pro nepovolené osoby přístupná ani struktura disku, šifrovaná je i MFT tabulka, swap file, registry, a celý disk vypadá jako změť náhodných dat.

BitLocker zapnutý pro dva pevné disky

BitLocker zapnutý pro dva pevné diskyPodstatné také je, že BitLocker zcela transparentně podporuje šifrování nejen jednotek disků, ale i RAID-0, 1, 5, 10 diskových polí na libovolném řadiči. Obecně pole, na nějž je možné instalovat Windows Vista, je možné také zašifrovat pomocí BitLockeru.

Zprovoznění BitLocker šifrování

Pro zprovoznění BitLocker šifrování potřebujete (nejlépe) základní desku s TPM modulem. Bohužel, TPM modul se nachází převážně jen u moderních notebooků (třeba na takovém HP 6710b), ale na základních deskách pro desktopová PC je to stále rarita.

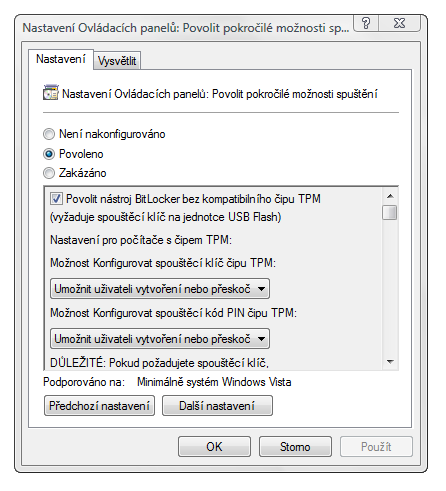

V tomto případě můžete šifrovací klíč uložit místo v TPM modulu na USB dongle. Pro toto nastavení spusťte gpedit.msc, jděte to sekce Šablony pro správu, Součásti systému Windows, Šifrování jednotky pomocí BitLocker, a zde pro Pokročilé možnosti spouštění explicitně povolte a nastavte následující:

povolení USB donglu místo TPM

povolení USB donglu místo TPMNásledně musíte vložit do počítače USB dongle (postačí nějaká minimální kapacita, vlastní klíč je jen 128b velký soubor), a zapnout v Ovládacích panelech v sekci Zabezpečení šifrování disku pomocí nástroje BitLocker.

Na USB dongle je následně uložen klíč, a na tiskárně vám vyjede (či do souboru se uloží) 48 znakové recovery heslo. Jinak řečeno, pokud ztratíte USB dongle, je ono 48 znakové číselné heslo jediná šance, jak se můžete ještě dostat ke svým datům.

I při prvotním šifrování můžete se systémem mimochodem normálně pracovat, jen přístup na disk bude mírně zpomalen po několik málo hodin (v závislosti na velikosti oblasti pro šifrování).

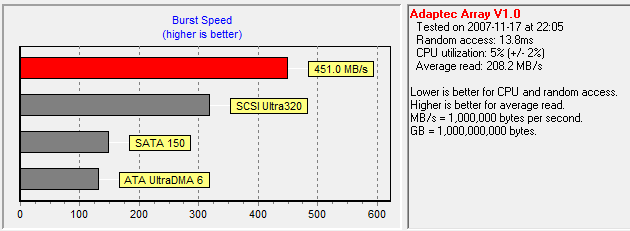

Rychlost šifrování disku pomocí BitLocker

Jako diskové pole používám Adaptec 3405 s průměrnou rychlostí čtení 211.5 MB/s a vytížením procesoru 4% (bez šifrování). Největší překvapení jsem zažil po zašifrování disku a změření rychlosti takto softwarově upravené jednotky, rychlost čtení totiž klesla jen minimálně, na 208 MB/s, tedy v rámci chyby měření, a zatížení Q6600 procesoru zůstalo na skvělých 5%.

BitLocker je zjevně navržen tak, že minimalizuje nároky na CPU, zatížení high-endového systému je v podstatě zanedbatelné. Ani "pocitově" jsem nějaké zpomalení práce ve Vista při používání šifrovaného 1.5TB diskového pole nezaznamenal.

Šifrování dalších disků

BitLocker ve Vista x64 Ultimate standardně (zatím) nemá grafické nástroje pro šifrování jiných jednotek než bootovací C:, ale další disky je možné zašifrovat a spravovat pomocí příkazu manage-bde.wsf, z příkazové řádky. Kompletní popis parametrů tohoto skriptu naleznete například na blogs.msdn.com.

Následující příklad provede zašifrování externího disku K: (připojeného přes Firewire) a uloží šifrovací klíč na USB dongle pod písmenem F:, plus vygeneruje recovery heslo a zobrazí je:

cscript manage-bde.wsf -on k: -recoverykey f:\ -recoverypassword

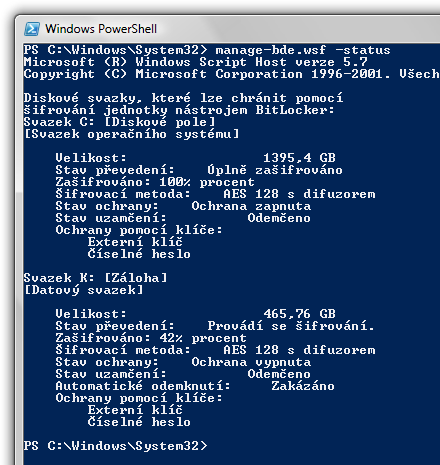

Příkazem cscript manage-bde.wsf -status se můžete kdykoliv podívat na stav jednotek a šifrování:

status šifrování disků

status šifrování diskůJako příkazovou řádku mimochodem používám Windows PowerShell, skvělý objektový systém, výrazně lepší než zastaralý Linuxový bash (který na Windows můžete mít ale také, pomocí projektu Cygwin).

Závěr

Přestože BitLocker je pro Microsoft v první verzi, jedná se o dospělý šifrovací systém. Pro systémové administrátory je podstatná i možnost uploadu šifrovacích klíčů a recovery hesel do Active Directory.

Pro běžné uživatele je především zajímavá rychlost systému, kdy nedochází ke znatelnému zpomalení práce s PC, snadnost použití (stačí zasunout USB dongle) a přitom jsou data bezpečně chráněna pro případ odcizení počítače.

Pokud nemáte v PC TPM modul, klíč je uložen na zmíněném USB dongle, a tento si musíte hlídat. Pozitivní je, že USB dongle musí být přítomen v počítači jen při startu (bootování) PC, poté jej můžete ihned odpojit.

Pokud chcete chránit svoje data šifrováním, BitLocker ve Vista Ultimate mohu doporučit.

A co se stane, když při bootu nebude přítomný USB klíč?

A data jsou šifrována v rámci uživatele nebo v rámci počítače?

Některé informace v článku jsou již trochu zastaralé - nepsal jste ho Radku již před časem? Např. zmínka o dostupnosti grafického rozhraní pro šifrování jiných oddílů v SP1 - SP1 je již přeci dávno na světě. A dále nová verze TrueCryptu - jsem-li dobře obeznámen - si již poradí se šifrováním boot oddílu ve Windows.

Ale jinak povedený článek - BitLocker je zajímavá technologie a její integrace ve Windows Vista je jistě prospěšná - bez šifrování jsou totiž skutečně veškerá data všem jako na dlani - stačí použít např. UBCD4Win, nebo jiné Boot CD.

Jediný problém, který trochu v šifrování disku vidím je ten, aby jej raději příliš nenasazovali tzv. "BFU" uživatelé. Ti jsou totiž schopni si systém odpravit během pár týdnů a samozřejmě nějaké klíče a podobné věci mít zálohovány nebudou. Když občas někomu opravuji systém, tak stačí obvykle jen nabootovat např. právě z UBCD4Win a člověk udělá co potřebuje, případně může zkopírovat data. Pokud ale bude disk šifrován, tak se k datům, ani systému nepůjde dostat a "lamka" spláče nad výdělkem... I když na druhou stranu - je to jejich problém - nemají používat něco, o čem nic nevědí a co používat neumějí. Pak jen nadávají na Microsoft, byť ve skutečnosti je problém mezi židlí a klávesnicí...

[1] poté se počítač vůbec nespustí, i samotné Windows jsou na šifrovaném disku

[2] užitečné články občas "vytahuji" znovu na světlo, jsou zde noví čtenáři, do archívů nikdo (kromě Google) neleze, a těm "starým" připomenutí neuškodí; o prázdninách to bude častěji, byť ne pravidlem, i nový (a hodně zajímavý - třeba test GT Zaskar Expert Carbon) obsah bude

Pokud někoho bezpečnost šifrování disků zajímá, doporučuji zajít na web http://citp.princeton.edu/memory/... , kde se dozvíte, kde je slabina šifrování disků.

Ujistěte se, že vás šifrovací software nenahrává klíč k šifrovanému disku do paměti ještě před přihlášením. Bitlocker tímto nedostatkem trpí v jedné jeho "variantě", jak lze vidět na videu, které najdete na výše odkazovaném webu...

Používám TrueCryptna bootovacím disku a na žádné výrazné zpomalení systému si nemohu stěžovat...