Aladdin eToken 64K PRO - startovací klíč pro počítač

Když jsem před 3 měsíci psal o šifrování celého bootovacího disku pomocí PGP Desktop 9.0 Professional, setkalo se to s velkou odezvou. PGP Desktop 9.0 PRO navíc neslouží jen pro šifrování celého disku, umí rovněž šifrovat emailovou korespondenci, podepisovat emaily, a šifrovat a podepisovat soubory. Všechny tyto operace vyžadují samozřejmě privátní klíč, který si vygenerujete, a který je tajný. Na server PGP poté nahrajete Váš veřejný klíč.

Nicméně, vlastní online šifrování bootovacího disku se pochopitelně nerealizuje přes privátní klíč, ale jen přes zadání hesla. A heslo, byť složité, lze teoreticky odhalit přes password-crackers. Tato skutečnost mě mírně trápila, pokud bezpečnost, musí být absolutní.

Řešením se ukázalo zakoupení produktu Aladdin eToken 64K Pro, což je produkt, který obsahuje absolutně bezpečně až 2048-bitový privátní RSA klíč a tento privátní klíč z produktu není možné nijak získat. PGP Desktop 9.0 PRO, který si můžete koupit online, umožňuje poté spolupracovat s Aladdin eToken 64K Pro, a to dokonce i formou pre-boot autentizace, tedy pro získání klíče na online dešifrování disku při bootování počítače.

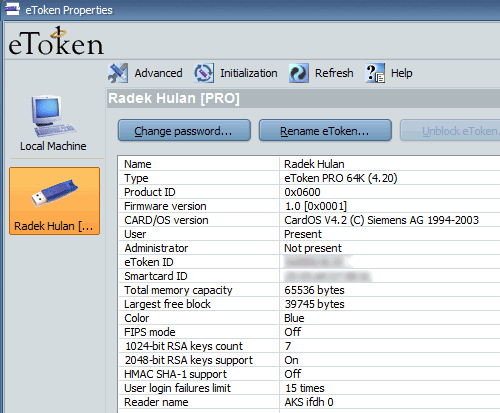

V praxi to vypadá tak, že pokud tento eToken nezasunete do USB portu, tedy nevsunete klíček do zapalování, na Váš počítač se nikdo nemá šanci dostat. Pokud by někdo chtěl uhádnout Vaše heslo, eToken se po 15 pokusech zablokuje (toto se dá nastavit při inicializaci eTokenu). Potom se samozřejmě k Vašim datům nedostanete ani Vy, a to skutečně nikdy, pokud nemáte inicializováno Administrátora klíče. Stejně se k Vašim datům nedostanete, pokud eToken ztratíte.

Instalace

Nedříve si pochopitelně musíte Aladdin eToken 64K Pro koupit, v Praze jej má běžně skladem společnost Atlas LTD a stojí 1.600 Kč + DPH. Atlas LTD klíče mimochodem běžně prodává i na fakturu, nemusíte si tedy brát ani hotovost.

Následně je potřeba pod Windows instalovat drivery, konkrétně PKI client (RTE)verze 3.60.

Po instalaci driverů si následně do registrů do sekce HKLM | Software | Aladdin | eToken | eTProperties změňte hodnotu Advanced na 1f (hex), jinak se Vám v ovládacím programu nezobrazí menu pro Inicializaci eTokenu. Poté již můžete spustit eToken Properties aplikaci, a nastavit si zde heslo (defaultní je 1234567890), inicializovat eToken, a nastavit potřebné parametry:

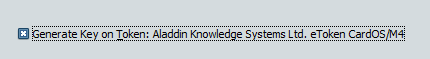

Následně si v PGP Options v sekci Keys zvolte synchronizaci klíčů z Alladin eTokenu, a můžete přistoupit v menu File - New Key k vygenerování RSA-2048 privátního klíče v eTokenu:

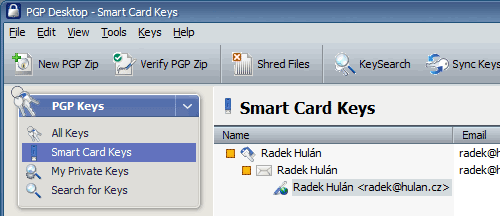

Po vytvoření klíče eTokenem (což zabere pár minut) a zadání passphrase se Vám objeví v PGP Desktopu nová sekce Smart Card Keys:

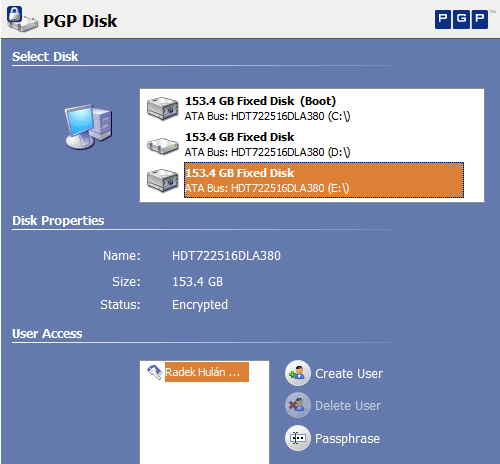

Šifrování disku

Následně už můžete Vaše disky zašifrovat pomocí eTokenu. Silně doporučuji ten postup, že k již existující passphrase přidáte eToken uživatele, a pokud i po novém nabootování bude vše fungovat, a eToken bude při startu počítače fungovat, můžete passphrase uživatele smazat, a v menu PGP zvolit ReEncrypt volbu (je to mnohem rychlejší než Decrypt a poté Encrypt).

Tipy a triky

Pokud se bojíte, že hardwarový eToken ztratíte, kupte si eTokeny hned dva, na oba potom vygenerujte (nejlépe rozdílné a s rozdílným heslem) privátní RSA-2048 klíče, a disk zašifrujte za pomoci obou klíčů.

Když Vám potom někde první klíč ukradne, či jej zneužije, popřípadě schválně zadá 15x špatně heslo, a klíč tím zablokuje, vytáhnete z trezoru klíč druhý a budete ihned fungovat.

eToken samozřejmě můžete použít na všech svých počítačích, domácím, pracovním a notebooku. Navíc Alladin eToken 64K USB Pro podporuje nejen PGP Desktop 9.0 PRO, ale další dvě desítky bezpečnostních produktů, bude se Vám tedy hodit.

A proč vlastně šifrovat? Šifrování je privilegiem jednotlivce. Pokud si uvědomíte, že běžný disk v notebooku Vám někdo může, bez Vašeho vědomí, během 15 minut celý okopírovat, a odcizit tak veškerá data (portfolio akcií, hesla, kontakty, důležité smlouvy, elektronické klíče, zdrojové kódy projektu v ceně 2 mil USD, Vaše XXX video a fotky s přítelkyní, a další věci), je to velice nepříjemné. Ztráta soukromí a dat je mnohem horší než ztráta notebooku za 30.000 Kč. A šifrování tomuto zabrání.

Šifrování není věcí pro kriminální živly, je to naopak věc pro normální jednotlivce a firmy, jak se před kriminálními živly chránit.

Chápu to správně tak, že pokud se někdo dostane k tvému počítači, může během několika sekund zničit všechna tvá data tak, že je definitivně zablokuje? Čili podle filozofie "KDYŽ NE JÁ, TAK NIKDO (resp. ani majitel)"?

To mi tak geniální nepřijde...

[1] pokud jsi neopatrnej, tak jo... Z klíče nabootuješ, a pak se dá vysunout, a zase schovat. Rozhodně bych jej někde nenechával pohozen. A také to rozhodně není řešení pro nepořádné lidi, či lidi, co pořád něco ztrácí..

Dobré řešení je také koupit si ty klíče hned dva, a jeden dobře schovat do trezoru :-)

Co když mi do počítače někdo strčí cizí klíč? nedojde taky k zablokování?

[3] blokuje se přece klíč, hardwarově, po stanoveném počtu špatných hesel, s dešifrováním disku při správném klíči a správném hesle to nemá co dělat..

Zajímavý řešení, ale zajímá mne, v které části bootování se zastaví spuštění bez toho klíče, resp kde je to kódovaný.

btw: co říkáš Radku na systém otisku prstů (např. NB IBM). Je to dle tebe dostatečný zabezpečení?

[5] uváděl jsem, že to je pre-boot přihlášení, je šifrovaný naprosto celý disk, včetně celého operačního systému

[1] [2] ja myslím že si Alexa nepochopil (a zaujímalo by to aj mňa)... keď sa ti niekto dostane k takto zaheslovanému PC (samozrejme bez kľúča) a zadá 15x zlé heslo, tak ti vlastne zničil všetky tvoje dáta - nedá sa k nim dostať, nie? nezíska ich síce on, ale už ich nemáš ani ty...

[7] NE!!! Počítadlo špatného zadání hesel je proboha v tom HW klíči, eTokenu, píšu o tom, ne jako nějaký primitivní counter na disku, to by šlo resetovat a použít password-crackers. Tady se bavíme o ABSOLUTNÍ bezpečnosti, do HW klíče se není možné dostat, a disk je šifrován přes private-key uložený na HW klíči. To heslo slouží jen jako přístup do toho klíče, ale bez toho klíče je k ničemu. Pokud zadá někdo 15x špatně heslo do eTokenu, zablokuje se mi ten HW klíč, s šifrovaným diskem to nemá co dělat, tak prostě vytáhnu druhý eToken z trezoru, a dešifruji disk tímto eTokenem.

Ještě jednou pro jisotu, v případě, že se tedy nikdo nedostane fyzicky k tomu mému USB klíči, tak se nemusím jakéhokoliv zablokování přístupu bát, jestli to dobře chápu.

[9] přesně tak, navíc - ten eToken je potřeba jen pár sekund při autentizaci, pak jej můžeš z USB portu ihned vytáhnout

Nejak nechapu, jak to funguje, kdyz je token potreba jen pri startu systemu. To je pak privatni klic v pameti a sifruje se uz pomoci neho? Nestacilo by tedy tento klic nejak z pameti vydolovat a pak pomoci jen disk rozsifrovat?

Nebavim se samozrejme o bootovani, ale o tom, kdyz ukradnu ten klic (dostanu se na 5 min k tvemu nezablokovanemu pocitaci) a pak ukradnu notebook a rozsifruji pripojeny disk.

Podle me dokonale bezpecne by to bylo, kdyby vsechna data jela pres ten token, tj. dovnitr zasifrovany sektor disku, ven rozsifrovany. Mozna by to bylo pomale, ale naprosto bezpecne.

Jindra

[11] samozřejmě, že klíč musí být v paměti, ale tato paměť je označena jako "protected" a pod Windows XP do ní ostatní procesy skutečně nemají přístup

Len malá technická poznámka: privátny RSA2048 kľúč je uložený v čipove karte vnútri e-tokenu (viz. screenshot: CARD/OS version V4.2B). NEDÁ sa k nemu dostať NIJAK, neexistuje APDU command, ktorým by sa dal vyčítať a dá sa len voči nemu autentifikovať pomocou verejného kľúča. Preto v pamäti PC vôbec nemôže existovať.

Inak Izraelci z Alladinu sú šikovní chlapci, trošku majú síce semo-tamo s CardOS problémy, ale ten e-token je veľmi pekný produkt...

[13] to moc nechápu, disk je AES-256 šifrován pomocí public key, ale private key potřebuješ na dešifrování, ne? Musíš jej tedy nějak dostat ven..

To sedí, ja som myslel čisto privátny RSA2048 kľúč. Ten je vnútri v karte. Samozrejme kľúč na šifrovanie v pamäti byť musí.

Zdravim i kdyz koukam ze od posledniho prispevku uz nejaky cas ubehl ale potreboval bych poradit.Vyzkousel jsem sifrovani disku pomoci DCPP,Bestcrypt,vse v pohode problem nastal pri nastaveni pre-boot overeni pomoci tokenu.Token inicializovan,sifrovaci soft do nej klic ulozil ale pri restartu smula.DCPP token ignoruje do systemu pusti po zadani hesla ale bez tokenu,bestcrypt ten ceka na passphrase tokenu ktery kdyz zadam nedeje se vubec nic jakoby token v USB zastrcen vubec nebyl.Vyzkousel jsem vsechno mozny a uz si fakt nevim rady,byl bych vdecny za kazdou radu jak tohle vyresit.OS win xp pro,token aladdin 32kB pro.Kdyz ulozim klic od nesystemoveho disku na token tak vse funguje problem jen pri bootu systemu.Diky